Security Compliance

Security Compliance

Unsere Security Compliance Beratungsleistungen sorgen dafür, dass regulatorische Vorgaben im Alltag funktionieren – sicher, praxisnah und nachhaltig.

Security Compliance & Governance-Beratung

Business Continuity Management

Informationssicherheitsmanagement

Datenschutzberatung

Krisenmanagement

Physical Security

Physical Security

Concepture bietet maßgeschneiderte Sicherheitslösungen, die Organisationen aller Größen vor physischen und digitalen Bedrohungen schützen.

Sicherheitskonzept

Videoüberwachung

Perimetersicherung

Zutrittskontrolle

Einbruchmeldeanlagen

Sicherheitsschleusen

Sicherheitsbeleuchtung

Elektroakustische Anlagen zur Notfallalarmierung

Drohnendetektion

Planung von Sicherheitsleitstellen

Rauch-Wärmeabzugsanlage

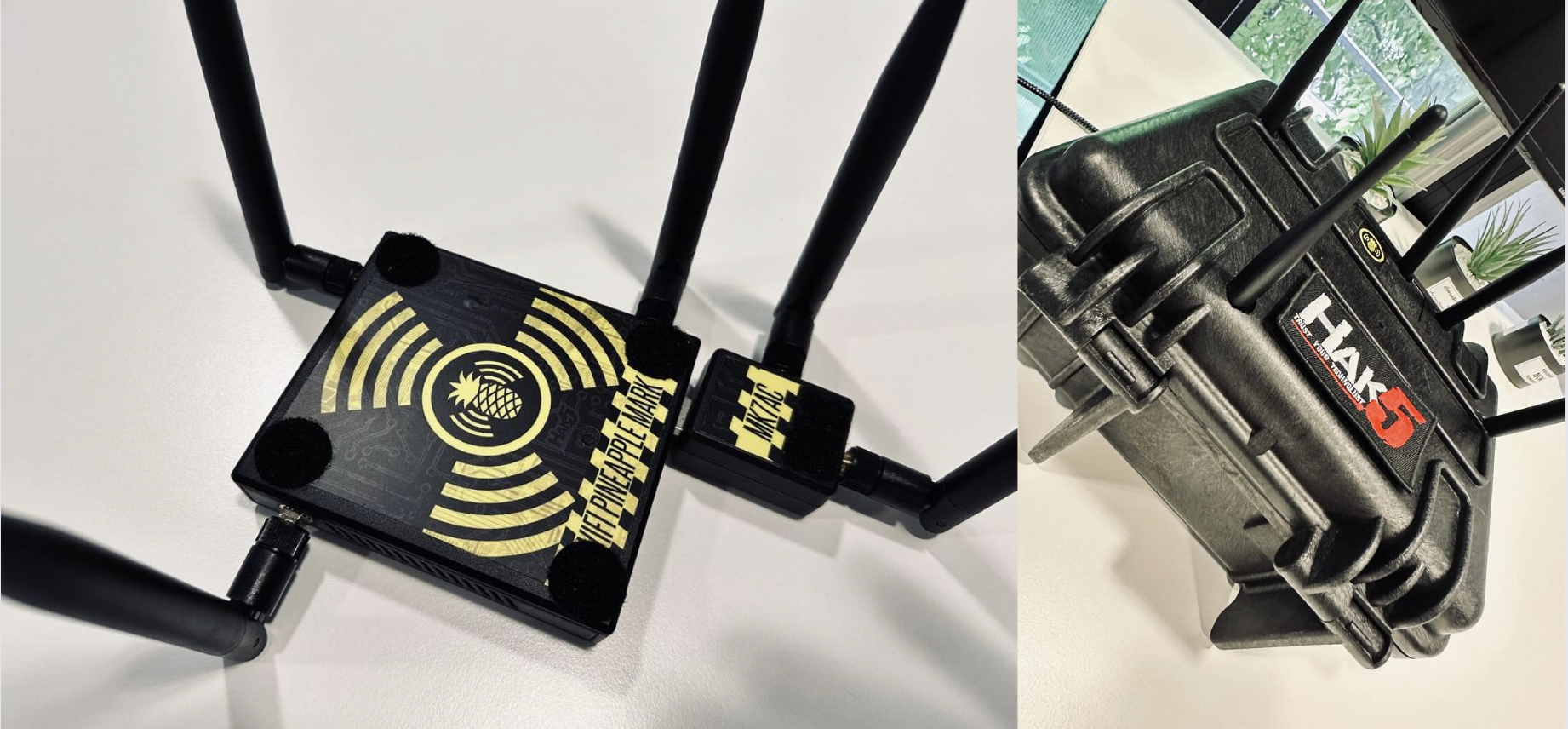

Cyber Security

Schlagwort: new-blog

Ihr Ansprechpartner

Haben Sie Fragen zu unseren Publikationen?

Clemens Schindler

Redaktion (v.i.s.d.P.)

Kontaktieren Sie uns – direkt per Mail oder Telefon.

Wir freuen uns darauf, Sie und Ihr Unternehmen kennenzulernen.